IoT時代の企業を守るセキュリティ対策

すべてがネットワークに繋がる現代、企業は常にセキュリティリスクに脅かされています。セキュリティの脆弱性を狙った標的型攻撃やランサムウェア、サプライチェーン攻撃などのサイバー攻撃は巧妙化しており、セキュリティ対策に多額の投資をしている大手企業でさえ被害を受けている状況です。

いま必要なのは、企業規模に関わらずマストで導入できるセキュリティリスクの事前・事後に備えた" 恒久対策 "としてのセキュリティ対策なのです。

PRODUCT

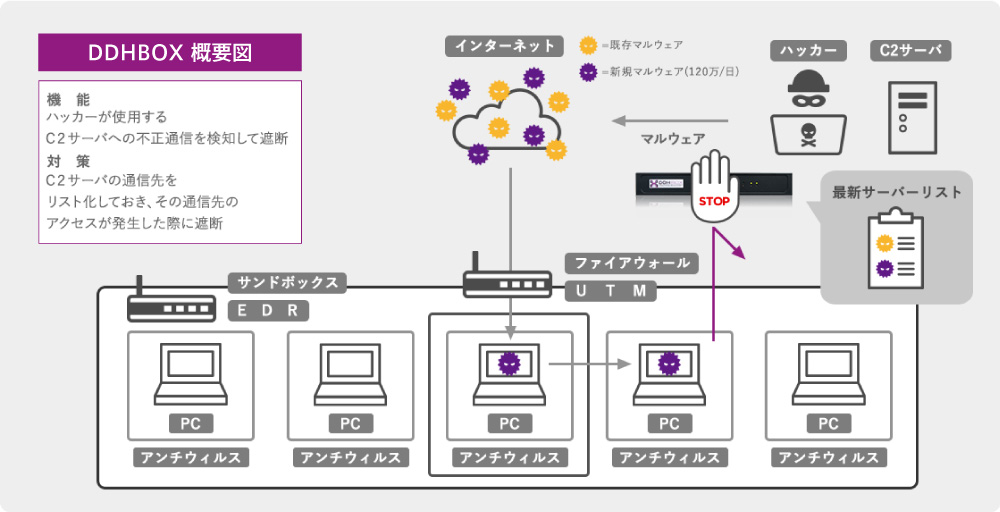

全自動で不正通信を検知・遮断 情報流出させない出口対策

セキュリティ製品DDHBOXは攻撃者(ハッカー)が使用するC2サーバとの不正通信を検知した時点で通信そのものを停止します。

現在はマルウェアの侵入を防ぐだけでなく、"情報を流出させない"観点でのセキュリティ対策が必要です。

年間300万円分のサイバーリスク保険で万一の際も安心の事後対策

公的機関などに対する届出または報告等により事故の発生が客観的に明らかになった場合、年間300万円までのインシデント調査・対策を無償で行います。当社は複数の保険会社様の登録指定業者になっている他、フォレンジクス事業やデータリカバリー事業を展開しているため、DDHBOXを導入するだけで一気通貫の事後対策が実現可能です。

社内PCの調査を実施し、マルウェアに感染したPC端末を特定します。いつ、どのような経緯でサイバー攻撃を受けたのか、情報漏洩が発生していないか、を調査しマルウェアを駆除致します。

サイバー攻撃によって消去・改ざん・破壊されたデータを、17年連続日本No.1のデータ復旧技術にて、元通りデータを復元致します。

インシデント発生後にどのような対応を取ればよいか(UTMの導入またはアップグレード、アンチウイルスソフト導入による入口対策強化や、サイバーリテラシー教育)をトータルコンサルティング致します。

TOPIC

ベトナム公安省への

DDHBOX贈呈式

鳥栖商工会議所にて

サイバーセキュリティ講演会

三井住友海上にて

サイバーセキュリティセミナー

![DDH:DiGITAL DATA HACKING[デジタルデータ ハッキング]](/images/ddh_head_logo.png)